안녕하세요 한드림넷입니다.

오늘은 패킷, 방화벽에 대해서 알아보도록 하겠습니다!

도움이 되셨다면 공감! 부탁드려요~!

우선 기본적인 용어부터 훑어가보도록 합시다!

방화벽의 본 의미는 건물에서 발생한 화재를 번지지 않게 하기 위해, 쓰이죠?

이러한 의미를 인터넷에서는 네트워크의 보안 사고나 문제가 더 이상 확대되는 것을 막고 격리시키는 것으로 이해할 수 있습니다. 불법적인 트래픽을 차단하고, 허가되고 인증된 트래픽만을 허용하려는 적극적인 방어대책의 일종입니다.

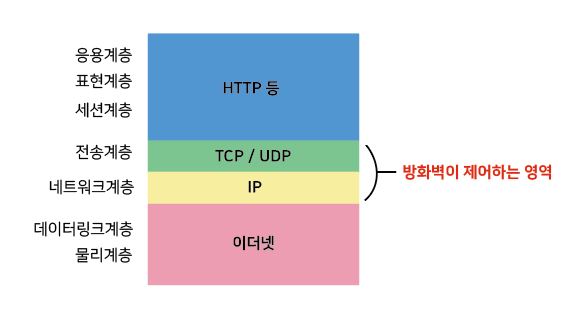

방화벽이 제어하는 영역에 대해서 알아보도록 하겠습니다.

방화벽은 낮은 계층에서 동작하기 때문에, 기존 장치들과 연동이 편리하다는 장점이 있습니다.

비슷한 장치로는 '프락시 서버'라는 것이 있지만, 방화벽은 위에 설명되었듯이 하위 링크 계층에서 작동합니다.

프락시 서버는 방화벽의 일부로 간주가 되며, 방화벽은 기본적으로 무단 연결의 액세스를 차단하는 반면에,

프록시 서버는 주로 외부 사용자와 공용 네트워크 간의 연결을 설정하는 조정자 역할을 합니다.

| 방화벽 | 프록시 서버 | |

| 기본 | 로컬 네트워크에서 들어오고 나가는 트래픽을 모니터하고 필터링. | 외부 클라이언트와 서버 간의 통신을 설정. |

| 필터 | IP패킷 | 클라이언트의 연결 요청 |

| 생성 된 오버 헤드 | 많음 | 적음 |

| 개입 | 네트워크 및 전송 계층 데이터 | 응용 프로그램 계층 데이터 |

★방화벽 및 프록시 서버는 통합 작업을 수행합니다. 그러나 프록시 서버는 방화벽의 구성 요소이며 방화벽과 함께 사용하면 실현 가능성과 효율성이 높아집니다.

패킷 필터란?

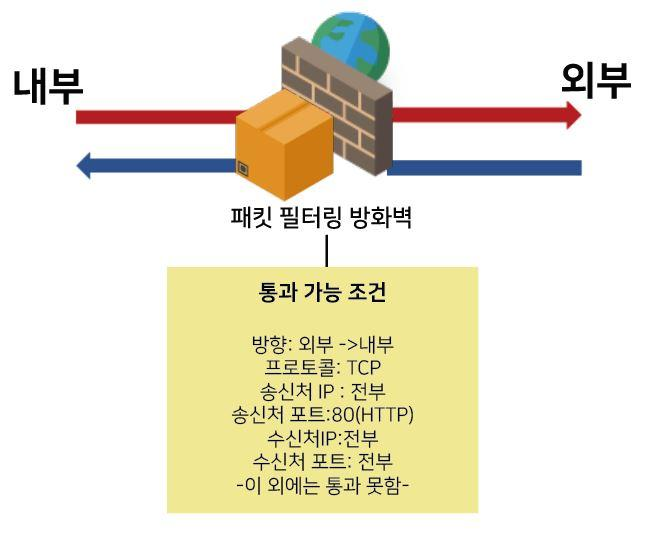

패킷 필터는 소스 및 목적지 주소, 포트 번호, 프로토콜 등과 같은 네트워크 및 전송 계층 헤더에

제공된 정보에 따라 수신 및 송신 패킷을 전달 및 차단하는 데 사용됩니다.

패킷 필터링 방화벽은 이전 편에 배운 OSI계층에서 전송 계층과 네트워크 계층에서 동작합니다.

*패킷 : 수화물을 의미하는 패키지(Package)와 덩어리를 의미하는 버킷(bucket)의 합성어입니다.

패킷 필터링 방화벽은 통과 가능 조건이 있습니다.

방화벽은 보통 인터넷에서 내부 네트워크로 접속할 때는 부정 침입을 방지하기 위해 거의 완전히 차단하고,

내부 네트워크에서 인터넷으로 접속할 때에는 비교적 느리게 허가됩니다.

외부에서의 침입만을 차단하는 장치가 아니라 내부에서 유출되는 트래픽도 막아낼 수 있다는 것이다.

방화벽의 가장 큰 목적은 바이러스나, 해커의 공격을 차단하며 컴퓨터 성능이 저하되는 것을 막아주기까지 하는

컴퓨터 보안의 필수 요소 장치입니다!

그럼 방화벽과 비슷한 원리의 IDS와 IPS를 알아볼까요?

방화벽과 다르게 IDS/IPS는 '응용 계층'의 통신 상황도 포함하여 검사를 하게 됩니다.

즉, 다시 말해 방화벽에서 놓친 이상 통신이 있더라도, IDS/IPS의 검사에 의해 이상이 검출되기도 합니다!

IDS와 IPS로 이상을 감지하는 방법에는 크게 두 가지로 설명될 수 있습니다.

첫 번째는, 정상적인 통신과 비교하여 비정상적인 통신을 탐지하는 방법!

-> 이 경우에는 미지의 공격을 검출해낼 수 있다는 장점이 있지만, 공격이 아닌 일반적으로 평소와 다른 사용법을

쓰는 등의 경우에는 오 검출을 할 수 있는 경우가 있습니다.

두 번째는, 이미 알고 있는 것을 바탕으로 탐지해내는 방법!

-> 이 경우에는 알고 있는 공격 패턴이나 그와 비슷한 때에 유용하게 동작을 해주지만, 패턴을 항상 갱신할 필요가 있다는 점과, 모르는 공격을 검출해낼 수 없다는 단점이 있습니다 ㅠㅠ..

하지만, 최근에는 두 가지 방법을 합쳐서 사용하는 경우가 많으니, 참고만 해주시면 됩니다!!

하루 5분 IT 기초 다지기! - OSI계층과 장비 2편 보러 가기 ↓↓↓↓↓↓↓↓↓↓

하루 5분 IT기초다지기! - OSI계층과 장비 (2)

하루에 5분씩 ! 네트워크 관련 기초 다지기 2편 오늘은 OSI계층과 그 각층에서 사용되는 네트워크 장비들을 알아보겠습니다! OSI모델이란 (Open Standards Interconnection model) 국제표준화기구(ISO)가 1977년

handreamnet.tistory.com

오늘은 이렇게 패킷, 방화벽

방화벽과 비슷한 원리로 작동되는 소프트웨어 혹은 장치들을 알아보았습니다!

하루 5분! 간단한 네트워크 기초를 알고 가는 시간!

많은 분들께 도움이 되셨으면 좋겠습니다.

이상 차세대 네트워크 보안리더-! 한드림넷이었습니다.

감사합니다.

'IT · NETWORK STORY' 카테고리의 다른 글

| 네트워크의 기초! 약어 정리 [ T ~ Z ] (0) | 2020.10.12 |

|---|---|

| 네트워크의 기초! 약어 정리 [ O ~ S ] (0) | 2020.09.07 |

| 네트워크의 기초! 약어 정리 [ H ~ N ] (2) | 2020.08.03 |

| 하루 5분 IT기초다지기! - OSI계층과 장비 (2) (0) | 2020.07.13 |